L'avvento di Internet-of-Things e di Industry 4.0 ha contribuito alla proliferazione di un sempre maggior numero di dispositivi connessi in rete, facendo emergere evidenti problematiche legate alla sicurezza e alla protezione dei dati aziendali da possibili attacchi hacker. Korenix, azienda leader nella produzione di switch ethernet e router per applicazioni industriali, implementa a bordo dei propri dispositivi una serie di tecnologie di sicurezza conformi allo standard IEC-62443-4-2. Di seguito andremo ad analizzare due importanti tecnologie volte a migliorare la sicurezza di rete: DHCP Snooping e Dynamic ARP Inspection.

Attacchi informatici all'infrastruttura DHCP: Oggi la funzionalità DHCP è disponibile sulla maggior parte dei dispositivi di rete. Tuttavia, DHCP non è sicuro e le operazioni possono essere interrotte in maniera semplice e senza avanzate competenze di cyber attacco. Una delle metodologie di attacco più comuni è lo spoofing DHCP, un attacco cibernetico emesso da un server DHCP mascherato (rogue server) che si sostituisce alle normali transazioni DHCP.

Questo è il meccanismo: Quando un client DHCP richiede un indirizzo IP trasmettendo un messaggio "DISCOVER" per trovare un server DHCP sulla LAN, la richiesta può raggiungere sia il server legittimo che il server mascherato. Entrambi i server inviano il loro messaggio "OFFER" con un indirizzo IP. Tuttavia, il client accetta solo l'IP che viene restituito per primo. Se il client accetta l'indirizzo IP dal server mascherato, il sistema è hackerato.

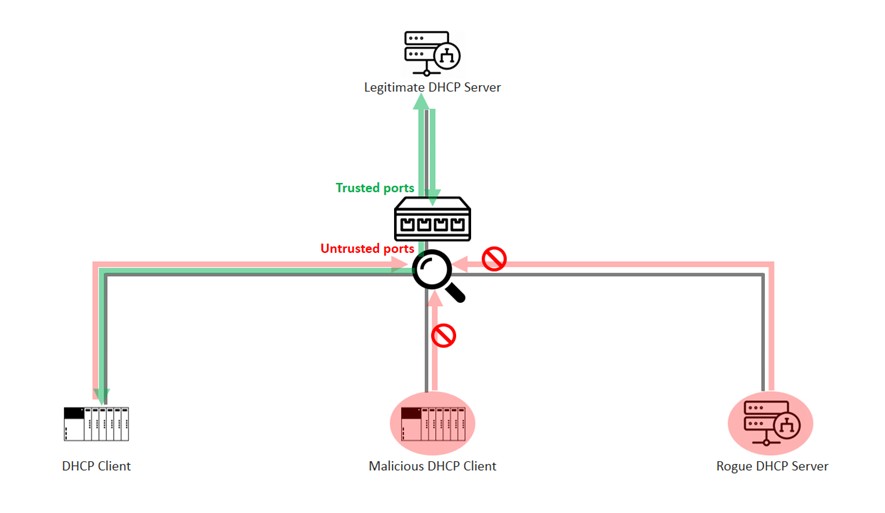

Difendersi contro gli attacchi DHCP: DHCP Snooping è una caratteristica di sicurezza implementata su prodotti di rete come switch e router con lo scopo di proteggere l'infrastruttura DHCP. Come indicato dal nome stesso, esso "controlla" che i messaggi DHCP provengano da un server legittimo, convalida il carico utile, inoltra i messaggi corretti e scarta quelli sbagliati. Garantisce che le configurazioni di rete siano fornite correttamente.

Gli switch di rete e i router con funzionalità DHCP Snooping apportano due grandi differenze in un'infrastruttura DHCP. Innanzitutto, i messaggi DHCP vengono prelevati, convalidati e filtrati. In secondo luogo, i messaggi validi vengono inoltrati solo ai server attendibili e solo le configurazioni che provengono da fonti attendibili vengono fornite ai client. Ciò riduce notevolmente il problema degli attacchi DHCP.

In conclusione, il protocollo DHCP è estremamente pratico e ampiamente utilizzato in applicazioni industriali. Tuttavia non è sicuro per sua natura e le sue vulnerabilità richiedono un'attenzione immediata. La funzionalità DHCP snooping aumenta sensibilmente il livello di sicurezza del protocollo DHCP garantendo che le configurazioni di rete siano fornite correttamente.

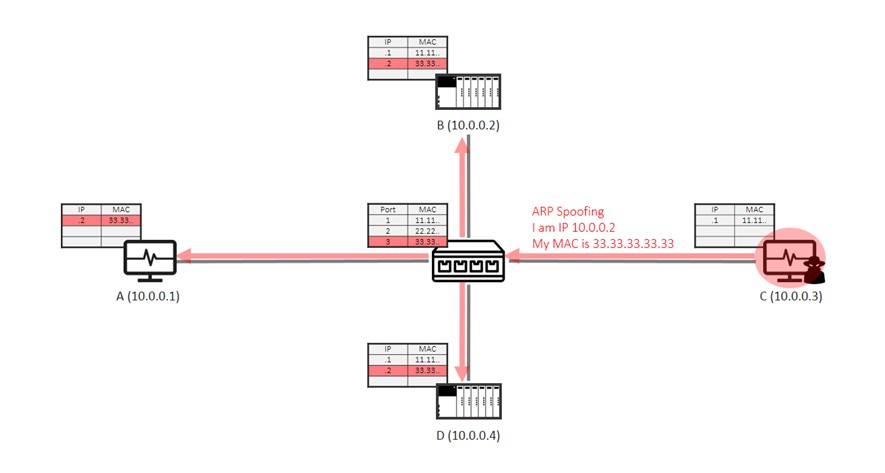

Attacchi al protocollo ARP (Address Resolution Protocol): ARP è un ulteriore protocollo fondamentale per il networking IP. È richiesto da tutti i dispositivi di rete per risolvere la mappatura IP-to-MAC prima di avviare la comunicazione IP. Tuttavia, ARP non è sicuro e non è protetto da alcun meccanismo di sicurezza informatica. Un utente malintenzionato può inviare messaggi ARP falsificati per sovrascrivere una mappatura IP-to-MAC. Questa metodologia di attacco è nota come ARP Spoofing.

Molto spesso gli hacker utilizzano ARP Spoofing per reindirizzare il traffico come punto di partenza di altri attacchi, ad esempio, ispezionando il contenuto (spionaggio) o modificando il contenuto prima di inoltrarlo alla destinazione effettiva (attacco man-in-the-middle) o assumendo il ruolo di gateway predefinito per interrompere la comunicazione (attacco deny-of-service).

Il diagramma seguente mostra uno scenario di quanto sia semplice per l'Host C (10.0.0.3, sulla porta dello switch 3) intercettare i pacchetti IP che puntano all'Host B tramite ARP Spoofing. L'host C trasmette una mappatura IP-to-MAC costruita (indirizzo IP di B e indirizzo MAC di C), che sovrascrive la corretta mappatura nella tabella ARP di tutti gli host e la tabella degli indirizzi MAC dello switch. Questo attacco fa inoltrare i successivi pacchetti IP che dovrebbero essere indirizzati all'host B all'host C.

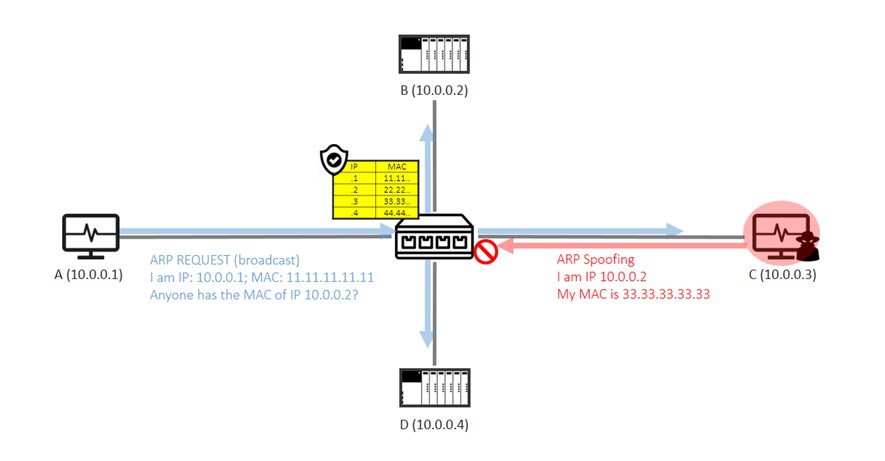

Prevenire gli attacchi ARP: Dynamic ARP Inspection è una funzionalità di sicurezza di rete presente su switch o router Ethernet avanzati. Intercetta i messaggi ARP, convalida la mappatura IP-to-MAC, inoltra i messaggi validi e scarta quelli non validi. Assicura che solo la corretta mappatura IP-to-MAC possa entrare nella rete, quindi impedisce gli attacchi di spoofing ARP.

Lo schema seguente mostra come funziona Dynamic ARP Inspection: l'host A invia una richiesta ARP. Lo switch intercetta e confronta l'IP di origine e l'indirizzo MAC di origine del messaggio con un database attendibile, che può essere creato manualmente o tramite snooping DHCP. Il messaggio viene inoltrato solo se la mappatura è corretta. L'attacco di spoofing ARP da parte dell'Host C viene eliminato perché la mappatura da IP-to-MAC non corrisponde.

In conclusione,un indirizzo IP deve essere risolto in indirizzo MAC prima che un messaggio possa essere inviato. L'Address Resolution Protocol (ARP), che serve a questo scopo, è un elemento fondamentale del networking IP. Tuttavia, non è sicuro e gli attacchi alle sue vulnerabilità minacciano l'operatività in applicazioni di comunicazione industriale. La funzione di sicurezza di rete Dynamic ARP Inspection svolge un ruolo importante nella difesa dagli attacchi ARP.

Le funzionalità DHCP Snooping ed Dynamic ARP Inspection sono implementate sugli switch rackmount 19" di Korenix e verranno presto implementate anche sulla gamma di switch ethernet da barra DIN.